Jak chronić swoje dane

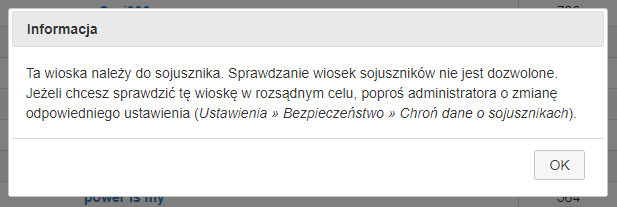

Ponieważ raporty i ataki są z natury informacjami symetrycznymi, ze stroną atakującą jak i broniącą - Baza Szedoka zachowuje się w równoważny sposób. Tak samo jak sojusznicy mogą sprawdzać wioski wrogów, wrogowie mogą użyć tych samych informacji do sprawdzania wiosek sojusznika. Dlatego ważne jest, by nie dawać dostępu do Bazy przeciwnikom - a w wypadku sojuszników, przyznawać tylko minimalny poziom dostępu który jest dla nich konieczny.

Tu ważne jest kontrolowanie i reagowanie w przypadku dostrzeżenia nadużyć. W tym celu Baza Szedoka udostępnia Dziennik zdarzeń w zakładce Administracja. Dzięki niemu możesz dokładnie sprawdzić akcje wszystkich użytkowników - a przede wszystkim które wioski i ataki sprawdzali, kiedy dodawali ataki i raporty, oraz kiedy następowały pomyślne i nieudane próby logowania na ich konta. Dziennik może zostać wyczyszczony wyłącznie przez właściciela instancji.

Zalecamy cykliczne sprawdzanie dziennika zdarzeń dla każdego gracza i wychwytywanie wszystkich podejrzanych działań - np. masowe sprawdzanie sojuszniczych wiosek podczas sojuszniczej akcji, albo częste eksportowanie całej zawartości bazy z użyciem API bez uzasadnienia.